Die besten Mitigant-Blog-Artikel im Jahr 2023

Getreu unserer Leidenschaft bei Mildernd, wir haben viel Originalwissen geteilt über unser Blog dieses Jahr. Insgesamt wurden fünfzehn Blogbeiträge veröffentlicht, fast doppelt so viele wie im Vorjahr. Dies war das erste volle Jahr des Bestehens des Blogs. Interessanterweise entstanden die meisten Blogartikel aus Ausdrücken von unsere Mission und Interaktionen mit Stakeholdern (großartige Kunden, Investoren, Berater und Gemeinschaften, in denen wir tätig sind).

Aus Gründen des Kontextes müssen Sie die Produkte verstehen, die wir entwickelt haben, da sich die meisten Diskussionen um sie drehten. Wir haben das Jahr mit einem einzigen Produkt begonnen: Bewertung der Cloud-Sicherheit (CSA), ein innovatives Produkt für Cloud Security Posture Management (CSPM). CSA war abmildernd veröffentlicht letztes Jahr im August mit Unterstützung für AWS, und Unterstützung für Azure war hinzugefügt im Mai dieses Jahres. In diesem Jahr wurden der Cloud-Sicherheitsplattform von Mitigant zwei weitere Produkte hinzugefügt: Cloud-Immunität und Verwaltung der Sicherheitslage in Kubernetes (KSPM).

Lassen Sie mich nun die zehn leistungsstärksten Blogartikel dieses Jahres hervorheben.

1. Security Chaos Engineering 101: Grundlagen

Dieser Artikel erörtert die Positionierung von Security Chaos Engineering (SCE) als Aspekt der Sicherheitstechnik. Die Hauptmotivation besteht darin, Sicherheitsingenieuren und anderen Cybersicherheitsexperten zu ermöglichen, SCE als integralen Aspekt der Sicherheitstechnik zu betrachten, nicht als esoterisches Handwerk. Die Übernahme dieser Denkweise ist von entscheidender Bedeutung für SCE entmystifizieren und die ihm innewohnenden Vorteile zu nutzen. Darüber hinaus werden in diesem Artikel zwei Missverständnisse über SCE behandelt, um objektive Informationen und Klarheit des Wissens zu vermitteln. Lesen Sie den vollständigen Artikel hier.

2. Nutzung von Security Chaos Engineering für Cloud-Cyber-Resilienz — Teil I

Das Blog erörtert einige Herausforderungen bei der Einführung praktischer Cyber-Resilienz. Es bietet Einblicke in die Art und Weise, wie Security Chaos Engineering wegweisende Möglichkeiten für die Einführung empirischer Cyberresistenz nutzt.

Lesen Sie den kompletten Artikel hier.

3. Security Chaos Engineering 101: Machen Sie sich die Hände schmutzig

Dieser Artikel folgt einem früherer Artikel in dem verschiedene Aspekte von SCE erörtert wurden, einschließlich einiger weit verbreiteter Missverständnisse. In diesem Artikel werden praktische Beispiele für die Durchführung von SCE-Experimenten vorgestellt.

Lesen Sie den kompletten Artikel hier.

4. Mit Security Chaos Engineering können Sie die Erkennung und Reaktion von Clouds noch weiter verbessern

Effektive Cloud Detection & Response (CDR) -Strategien sind unerlässlich, um Cloud-Sicherheitsereignisse umgehend zu erkennen und darauf zu reagieren. Die Umsetzung effizienter CDR-Strategien ist jedoch aus mehreren Gründen eine Herausforderung, darunter Cloud-Komplexität, unzureichendes Fachwissen und Cloud-Fehlkonfigurationen. Das Artikel spricht sich dafür aus, Security Chaos Engineering zu nutzen, um diesen Herausforderungen zu begegnen. Verteidiger können Security Chaos Engineering für die Suche nach Bedrohungen nutzen, um CDR proaktiv blinde Flecken zu identifizieren. Einige praktische Beispiele werden anhand von Mitigant Cloud Immunity und einem hybriden CDR-System veranschaulicht.

Lesen Sie den kompletten Artikel hier.

5. Emulation von Cloud-Angriffen: Verbesserung der Cloud-nativen Sicherheit durch Bedrohungsabwehr

Geschwindigkeit und Agilität sind unerlässlich, um Cybersicherheitsziele in dieser Cloud-nativen Ära effektiv zu erreichen. Leistungsstarke Ingenieurteams nutzen moderne Infrastruktur und Technologie, um die Bereitstellungsgeschwindigkeit zu erhöhen und die Fähigkeit zu erhöhen, auf nachteilige Änderungen zu reagieren. Bei Cybersicherheit ist das nicht anders. Agilität ist noch wichtiger, da die Erkennung und Reaktion auf widrige Umstände oft zeitkritisch sind, insbesondere angesichts von Widrigkeiten. Dementsprechend müssen Cloud-Sicherheitsteams agile und proaktive Ansätze nutzen und diese implementieren Bedrohungsinformierte Verteidigung Mechanismen. Einer dieser Ansätze ist die Cloud-Angriffsemulation, eine neue Methode, die eine schnelle Validierung von Sicherheitszielen ermöglicht, indem gegnerisches Verhalten nachgeahmt wird.

Das Artikel erörtert die Emulation von Cloud-Angriffen und ihre Vorteile und demonstriert ein aktuelles Anwendungsszenario, das Androxgh0st-Malware.

Lesen Sie den kompletten Artikel hier.

6. Nutzung von Security Chaos Engineering für Cloud-Cyber-Resilienz — Teil II

Das erster Teil dieser Blogserie erörterte den Unterschied zwischen Cyber-Resilienz und Cybersicherheit und entkoppelte das Konzept der Cyber-Resilienz aus der Perspektive der Menschen, Prozesse und technologischen Rahmenbedingungen. Dieser abschließende Teil befasst sich eingehender mit der Cyber-Resilienz in der Cloud, indem er den aktuellen Stand der Technik untersucht, Cyber-Resilienz-Engineering hervorhebt und die Punkte zwischen den NIST miteinander verbindet Framework für die Entwicklung von Cyber-Resilienz und Security Chaos Engineering.

Lesen Sie den kompletten Artikel hier.

7. Ist Ihre Cloud NIS2 bereit?

Die Sicherstellung, dass die Cloud sicher, konform und belastbar ist, gehört zu den Aufgaben der Cloud-Kunden. Eine der kommenden Gesetze, die 2024 in Kraft treten werden, ist die der Europäischen Union Richtlinie über Netzwerk- und Informationssysteme 2 (NIS2), Europas umfassendste Cybersicherheitsgesetzgebung. Dieser Blogbeitrag bietet einen Überblick über die NIS2-Richtlinie, wie sie sich auf Sie und Ihre Cloud auswirken könnte und wie Sie sich darauf vorbereiten können.

Lesen Sie den kompletten Artikel hier.

8. CIS-Benchmarks für die Einhaltung der Sicherheitsvorschriften für Cloud-Infrastrukturen

Sie haben den Begriff wahrscheinlich gesehen oder gelesen GUS-Benchmarks wenn Sie online nach Cloud-Sicherheitsbestimmungen suchen. Der CIS-Benchmark gilt als eine der beliebtesten Best Practices und Standards für Cloud-Sicherheit auf dem Markt. Doch was sind CIS-Benchmarks und muss Ihre Cloud-Infrastruktur diese erfüllen? Das Blogbeitrag gibt einen Überblick über die CIS-Benchmarks und wie sie für die Sicherheit und Einhaltung von Cloud-Infrastrukturen verwendet werden können.

Lesen Sie den kompletten Artikel hier.

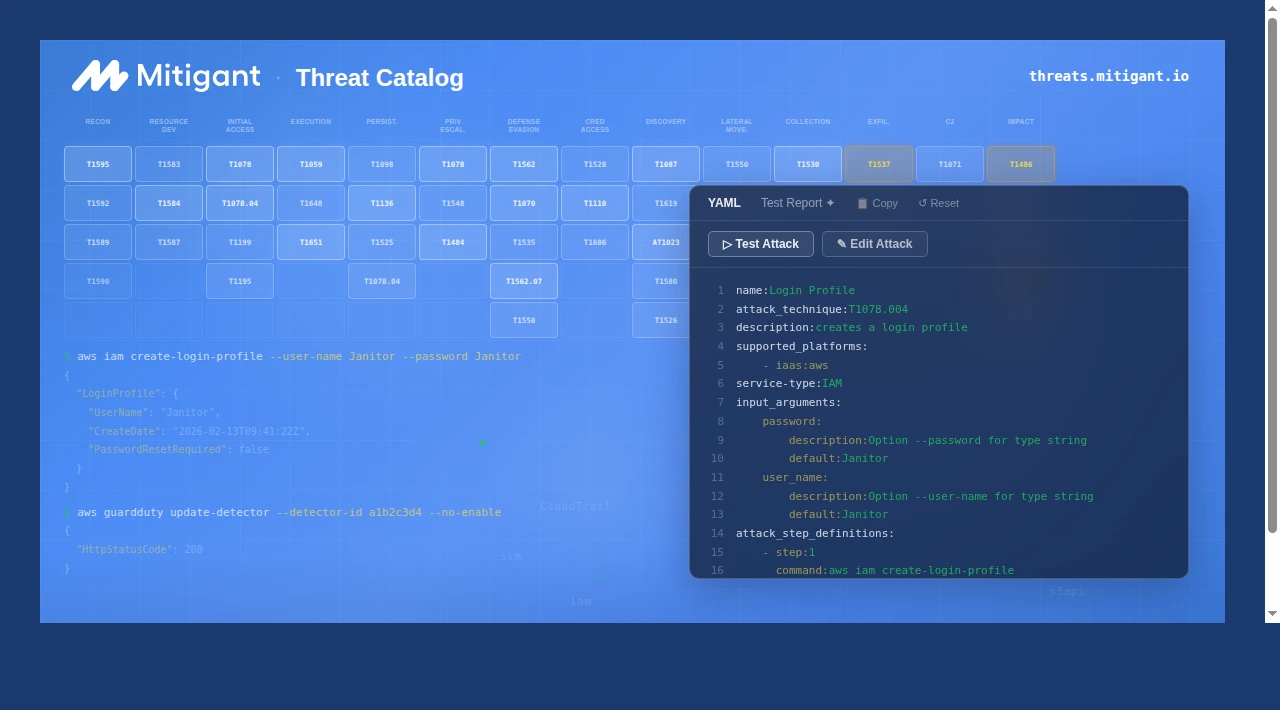

9. Öffentliche Veröffentlichung — Mitigant Security Chaos Engineering SaaS

Wir sind stolz darauf, die weltweit erste Implementierung von Security Chaos Engineering als SaaS-Produkt veröffentlicht zu haben. Die Veröffentlichung Blog In diesem Artikel wurden die Motivation für die Entwicklung des Produkts und die Funktionen, die Teil der Version waren, erörtert. Seitdem wurden weitere Funktionen hinzugefügt.

Lesen Sie den kompletten Artikel hier.

10. Security Chaos Engineering 101: Die Mindmap und die Feedback-Schleife

Das dritter Artikel in der Reihe Security Chaos Engineering 101 werden zwei wichtige SCE-Konzepte erörtert: die SCE-Mindmap und die SCE-Feedback-Schleife. Die SCE Mindmap präsentiert kurz und bündig wichtige grundlegende SCE-Informationen, umgangssprachlich bekannt als was, warum, wer, wie und wo von SCE. Umgekehrt nutzt die SCE-Feedback-Schleife die Macht des Systemdenkens, um einen objektiven Ansatz für das Verständnis und die Bewältigung von Herausforderungen im Bereich Cybersicherheit und Resilienz zu ermöglichen.

Holen Sie sich das ganze Wesentliche hier.

Frohe Feiertage und das Beste aus 2024!

Für 2024 haben wir noch viele weitere spannende Blogartikel geplant. Falls Sie es noch nicht bemerkt haben, haben wir einige Webinare veranstaltet, die alle kostenlos zugänglich sind. Schauen Sie sich das an Webinar-Seite. Wir haben dieses Jahr auch einen LinkedIn-Newsletter gestartet; Sie möchten ihn sich ansehen und abonnieren. Link hier.

Genießen Sie den Rest der Weihnachtszeit und wünschen Sie alles Gute für 2024.

.png)