Entwickelt für Sicherheitsteams in jeder Phase

Attack Builder

Überall sichere Angriffsausführung

Attack Builder

Überall sichere Angriffsausführung

Assessment

Compliance

Inventory

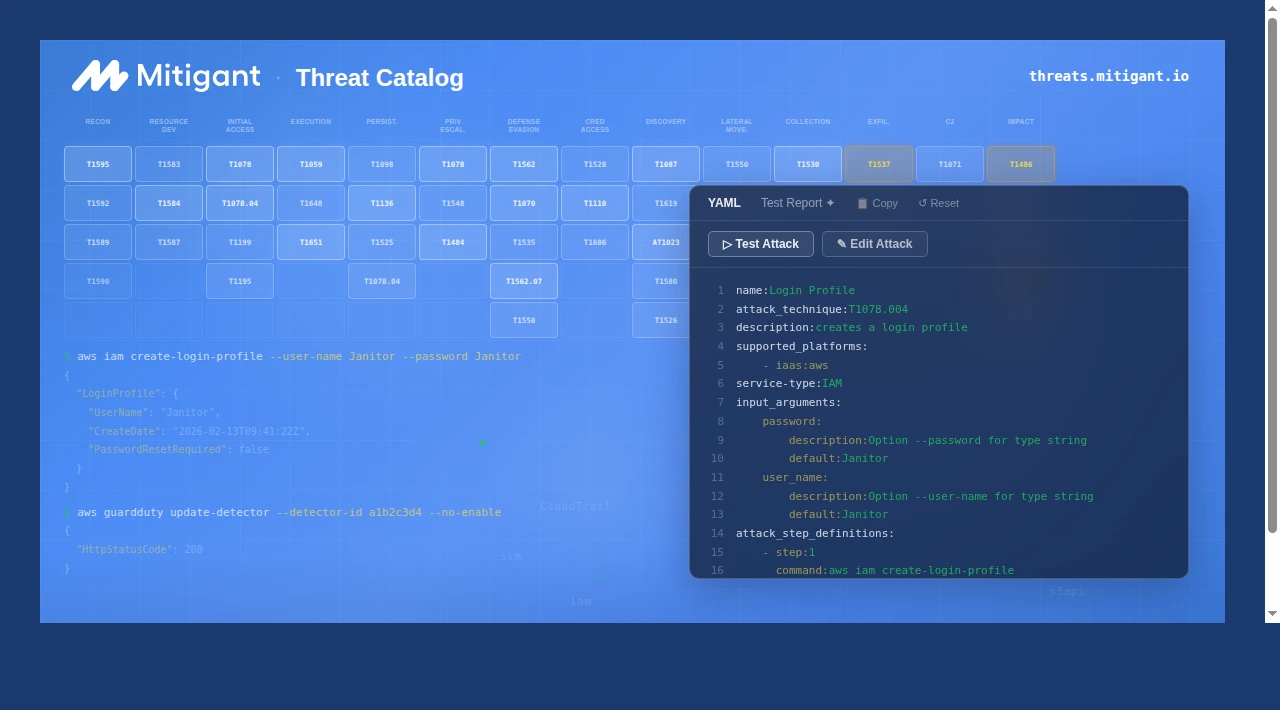

Attack Builder

Safe Attack Execution Everywhere

Compliance

Vulnerabilities

Inventory

Attack Builder

Safe Attack Execution Everywhere

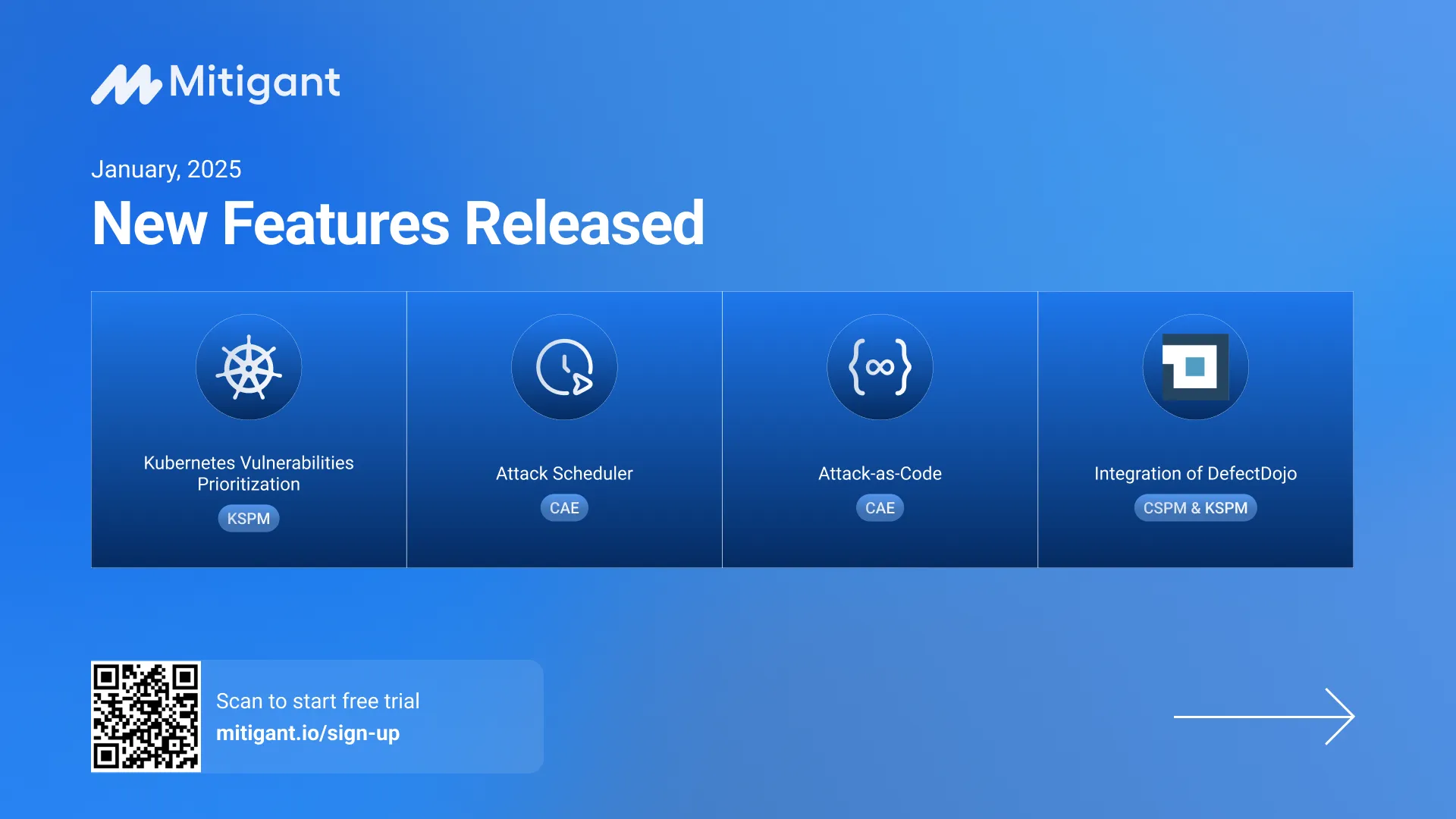

Speziell für Cloud-Sicherheit entwickelt

Angriffsaktionen

Angriffsszenarien

Attack Builder

Angriff als Code

KI-gestützte Analyse

Multi-Cloud-Abdeckung

Warum Cloud Attack Emulation

Regeln zur Sicherheitserkennung validieren

Für fortgeschrittene Teams

Wachsen Sie mit Ihrer Sicherheitsreife

Einfach starten, nach Bedarf skalieren

Rolle ohne Administratorrechte

Admin-Rolle

Bring deine eigene Rolle mit

Machen Sie Ihre Cloud sicher und konform

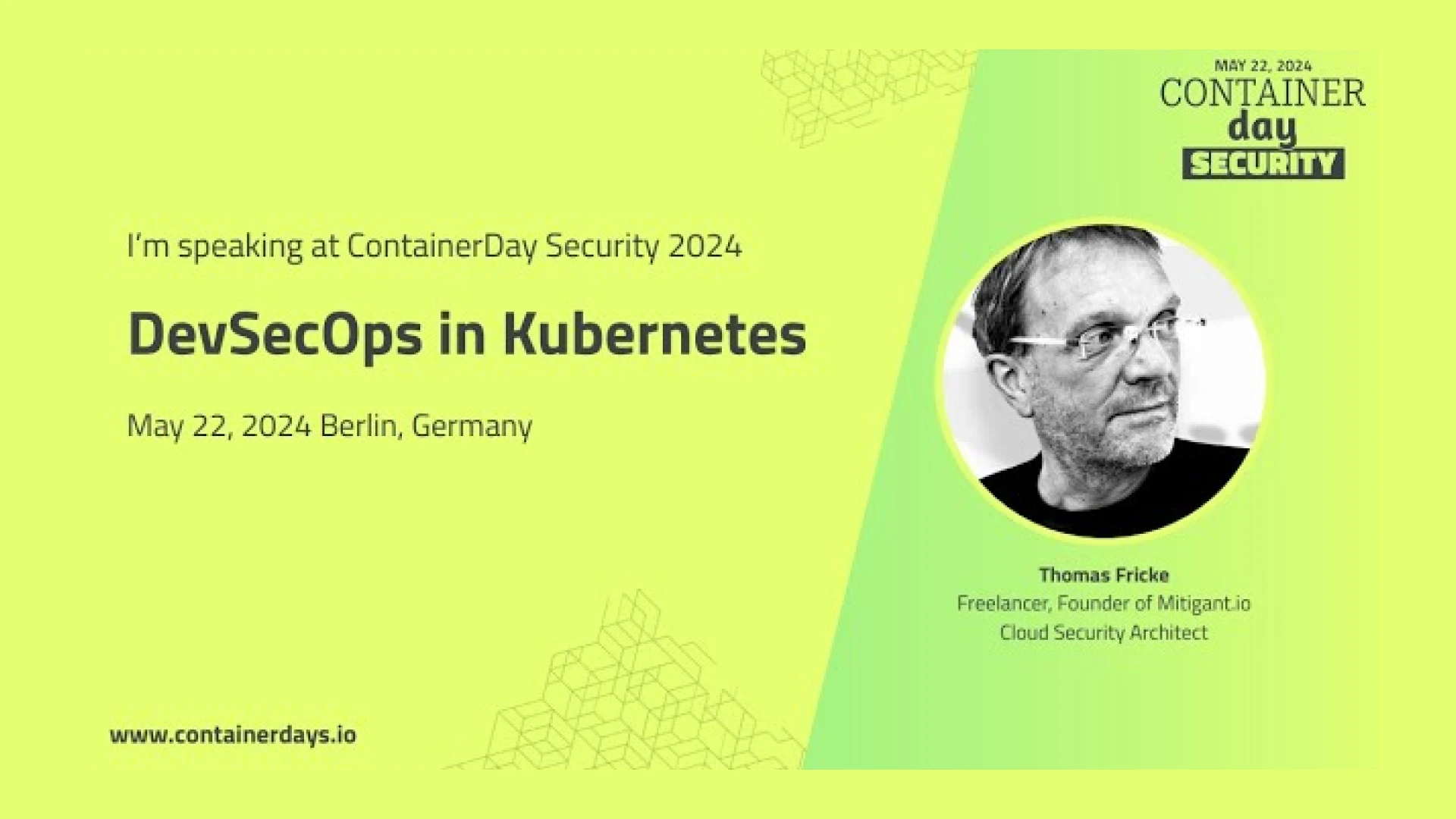

Kubernetes-Sicherheit leicht gemacht

Sorgen Sie nahtlos für eine sichere GenAI-Infrastruktur

Anwendungsfälle für Cloud Immunity

Dies ist der ursprüngliche Anwendungsfall für Cloud-Immunität, um die Durchführung von Security Chaos Engineering (SCE) -Experimenten einfach und unkompliziert zu gestalten. Benutzer können das Ziel des durchzuführenden Experiments (Hypothese) definieren. Dadurch entsteht eine genaue Erwartung, die den Schwerpunkt der Beobachtung definieren würde. Die Hypothese und die Beobachtung können in den Anwendungen dokumentiert und jederzeit abgerufen werden, wenn die Benutzer die Sicherheit und Widerstandsfähigkeit ihrer Infrastruktur weiter verbessern. Die erwähnten Experimente werden als Angriffsaktionen und Angriffsszenarien implementiert. Angriffsaktionen sind einzelne Angriffe mit einem einzigen Angriffsziel, z. B. „Einen S3-Bucket öffentlich machen“. Umgekehrt bestehen Angriffsszenarien aus zwei oder mehr Aktionen, die darauf ausgelegt sind, realistischere Angriffe abzubilden, z. B. das S3 Ransomware-Angriffsszenario.

Dies ist der ursprüngliche Anwendungsfall für Cloud-Immunität, um die Durchführung von Security Chaos Engineering (SCE) -Experimenten einfach und unkompliziert zu gestalten. Benutzer können das Ziel des durchzuführenden Experiments (Hypothese) definieren. Dadurch entsteht eine genaue Erwartung, die den Schwerpunkt der Beobachtung definieren würde. Die Hypothese und die Beobachtung können in den Anwendungen dokumentiert und jederzeit abgerufen werden, wenn die Benutzer die Sicherheit und Widerstandsfähigkeit ihrer Infrastruktur weiter verbessern. Die erwähnten Experimente werden als Angriffsaktionen und Angriffsszenarien implementiert. Angriffsaktionen sind einzelne Angriffe mit einem einzigen Angriffsziel, z. B. „Einen S3-Bucket öffentlich machen“. Umgekehrt bestehen Angriffsszenarien aus zwei oder mehr Aktionen, die darauf ausgelegt sind, realistischere Angriffe abzubilden, z. B. das S3 Ransomware-Angriffsszenario.

Wir unterstützen Ihre Lieblings-Clouds

Cloud-Infrastrukturen mit vollständiger Sicherheitstransparenz auf einer Plattform

Wir unterstützen Ihre Lieblings-Clouds