Ultimative Kombination: Cloud-Angriffsemulation trifft auf Microsoft Sentinel

Unternehmen, die moderne Architekturen nutzen, haben ständig mit ausgeklügelten Angriffen zu kämpfen, die häufig präventive Kontrollen umgehen. Folglich war der Bedarf an effektiven Erkennungs- und Reaktionsfähigkeiten noch nie so wichtig wie heute. Dieser Artikel befasst sich mit der starken Synergie zwischen Microsoft Azure Sentinel, einem führenden Cloud-nativen SIEM, und Mitigant Emulation von Cloud-Angriffen (CAE), eine fortschrittliche Plattform zur Emulation von Gegnern für Cloud-native Infrastrukturen. Zusammen bilden diese Cloud-nativen Sicherheitsprodukte eine ultimative Kombination, die es Sicherheitsteams ermöglicht, ihre Erkennungstechniken zu verbessern, die Übermüdung von Warnmeldungen zu reduzieren und ihre allgemeine Cloud-Sicherheitslage zu stärken. Noch wichtiger ist, dass diese Synergie es den Teams ermöglicht, proaktiv zu handeln und potenziellen Bedrohungen immer einen Schritt voraus zu sein.

Überblick über Microsoft Sentinel

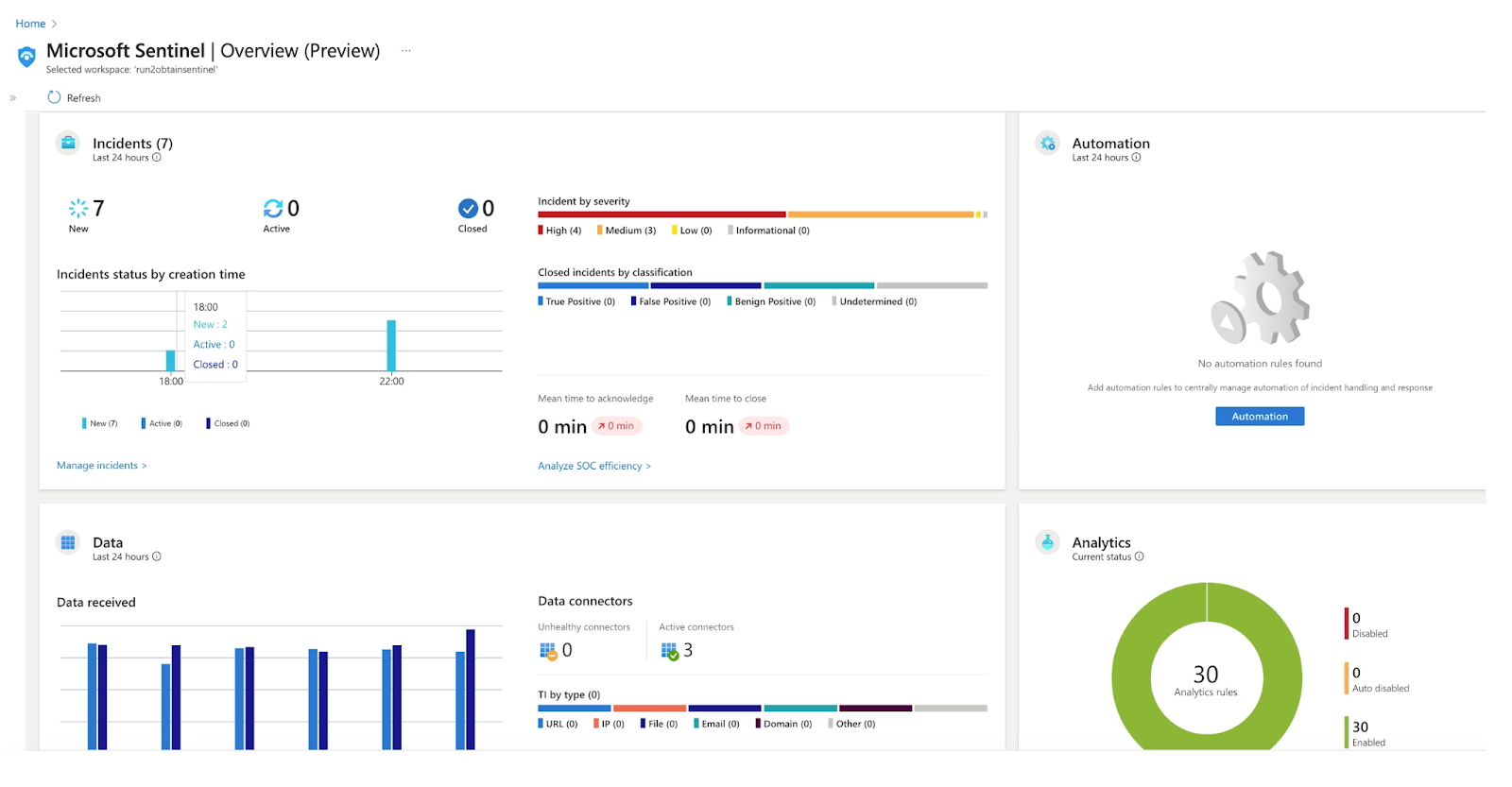

Microsoft Sentinel ist ein Cloud-natives Security Information and Event Management (SIEM), das eine Plattform für die Erkennung, Untersuchung, Reaktion und proaktive Suche nach Cyberbedrohungen bietet. Es bietet einen Überblick über die gesamte Unternehmensinfrastruktur, einschließlich Multi-Cloud- und Hybridumgebungen. Sentinel ermöglicht es Sicherheitsteams, Daten aus verschiedenen Quellen aufzunehmen, sie auf verdächtige Aktivitäten hin zu analysieren und Reaktionen auf neue Bedrohungen zu automatisieren. Die Fähigkeit, die Leistungsfähigkeit der Cloud zu nutzen, bietet beispiellose Skalierbarkeit und Flexibilität und passt sich an das ständig wachsende Volumen an Sicherheitsdaten an.

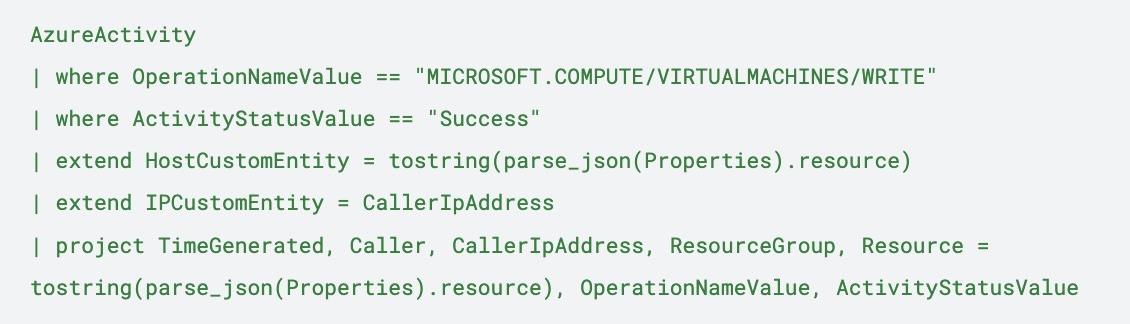

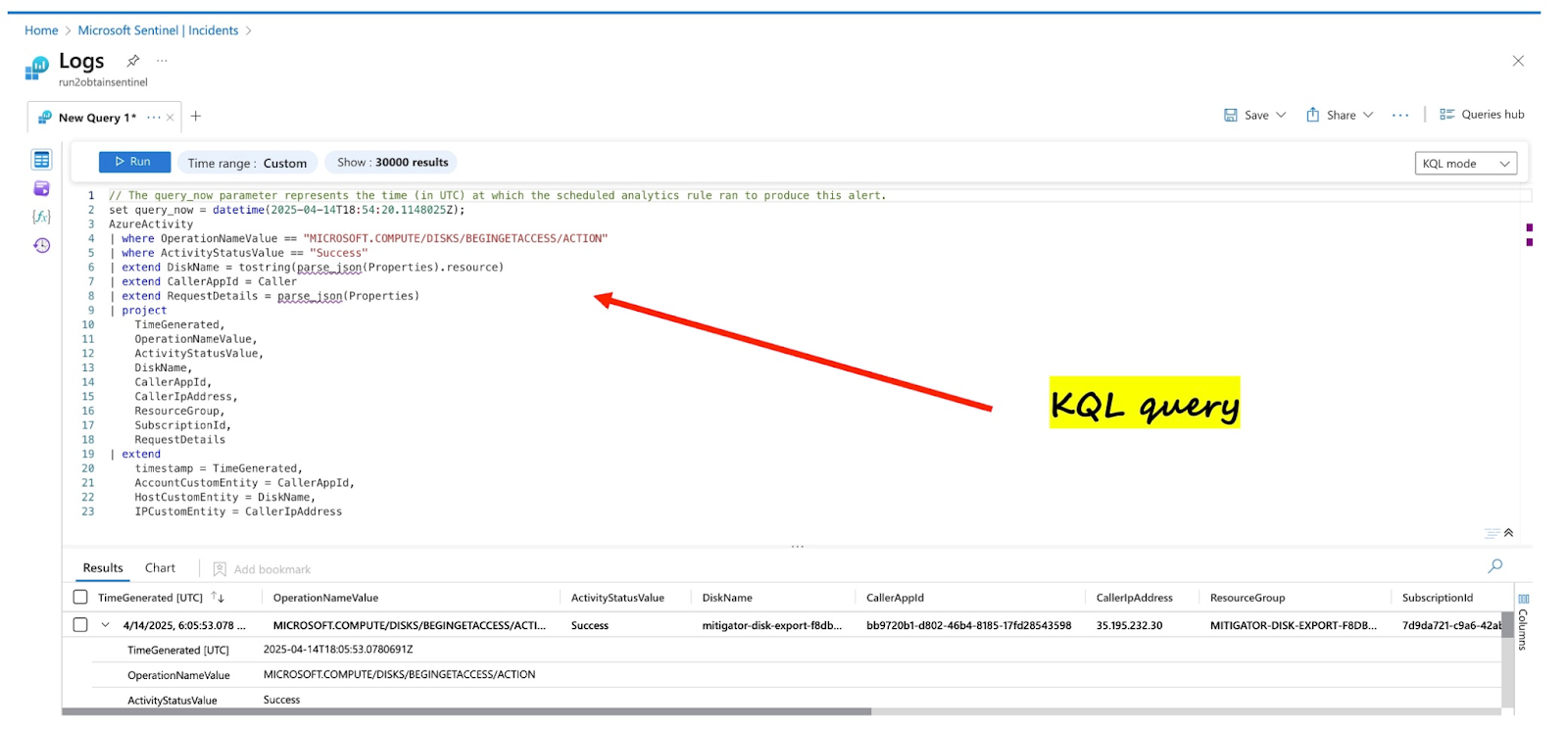

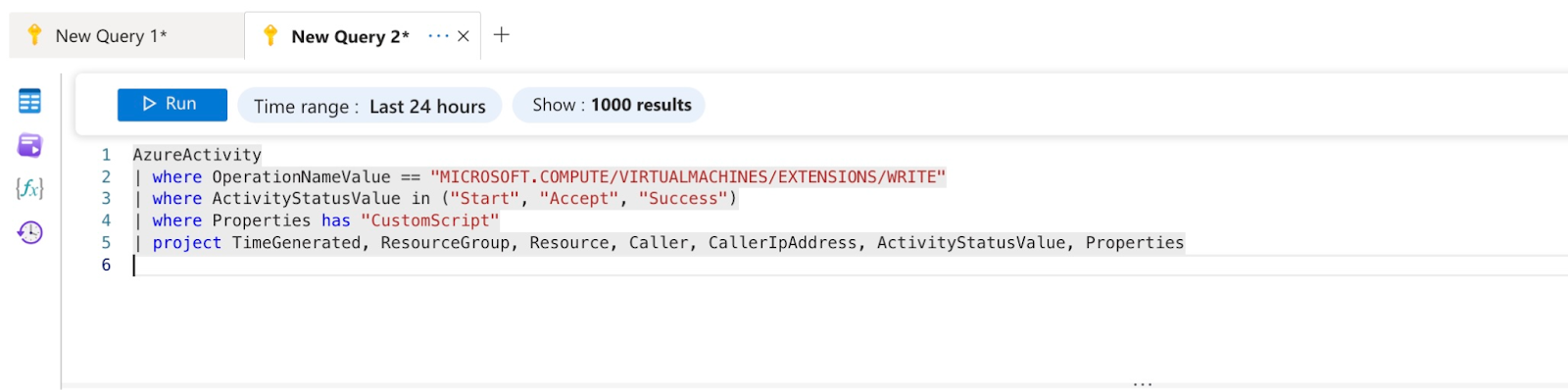

Sentinel ist mit Erkennungsregeln ausgestattet, ausgedrückt in Kusto-Abfragesprache (KQL), die leistungsstarke Suchfunktionen für Protokolle wie Azure Activity Logs bieten. Die Teams des Security Operations Center (SOC) leiden jedoch häufig unter Warnmeldungen, weshalb eine kontextabhängige Anpassung der Regeln unerlässlich ist, um diese Herausforderung zu bewältigen. Erkennungstechniker nutzen in der Regel Umweltanforderungen und andere kontextbezogene Erkenntnisse, um KQL-Abfragen für eine optimale Alarmierung anzupassen — ein Prozess, der für das effektive Funktionieren von Sentinel unerlässlich ist.

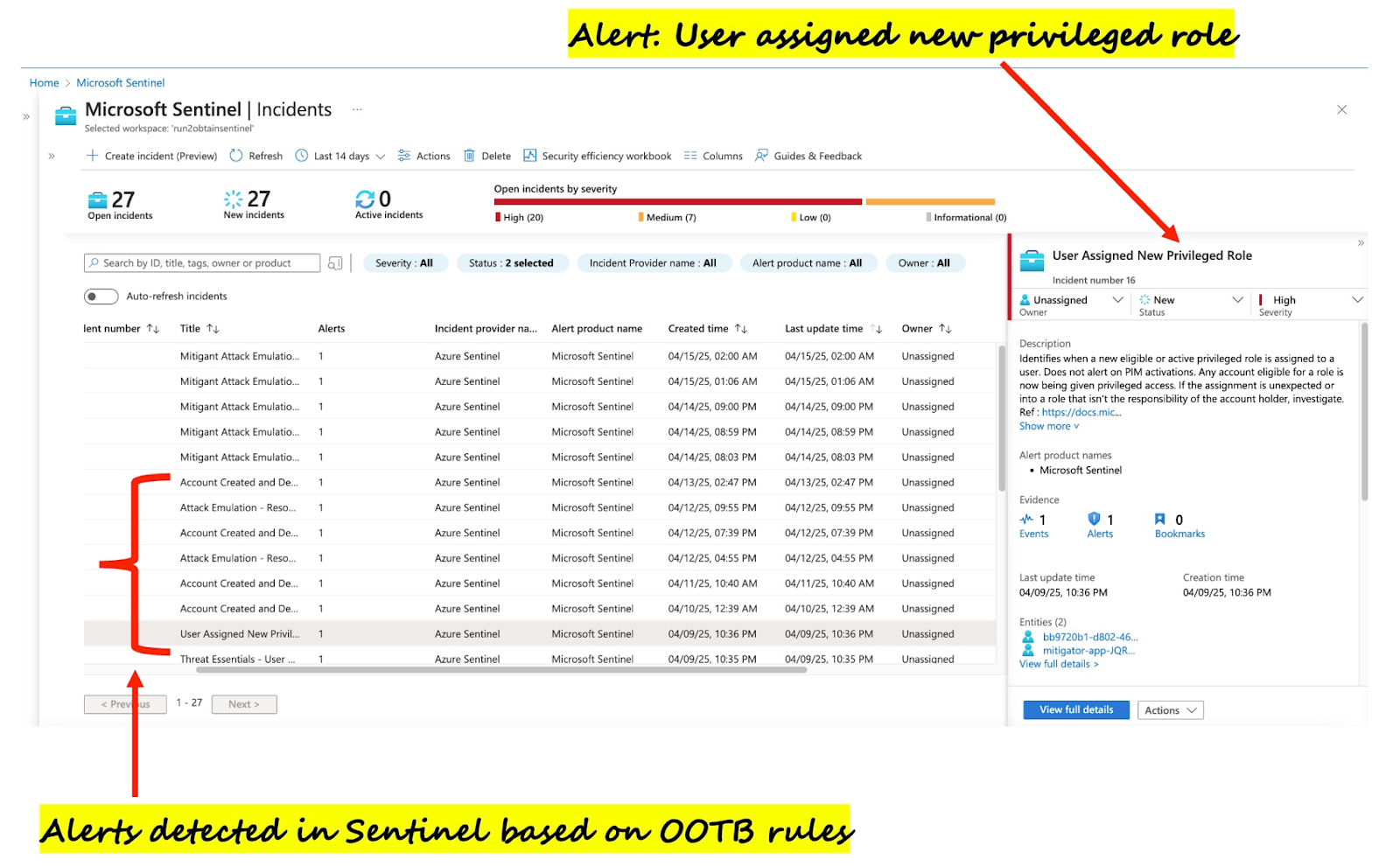

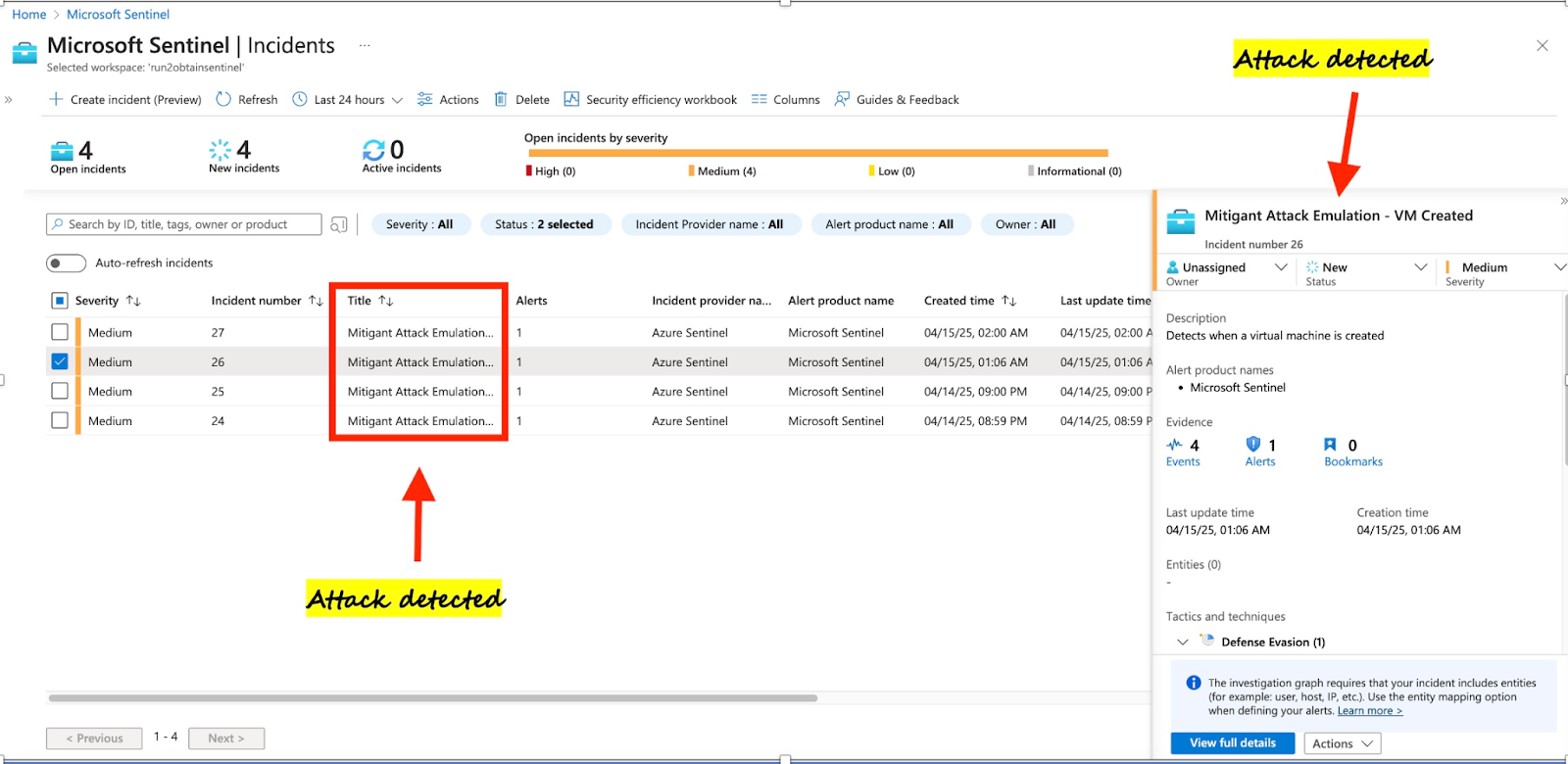

Sentinel-Schiffe mit einigen Erkennungsregeln (analytische Regeln) im Content Hub verfügbar, die als Vorlagen für die Erstellung weiterer Regeln verwendet werden können. Nach der Ausführung emulierter Angriffe mit Mitigant CAE werden im Bereich Incidents mehrere Warnmeldungen angezeigt, z. B. handelt es sich bei der im Bild angezeigten Warnung um eine Warnung „Dem Benutzer wurde eine neue privilegierte Rolle zugewiesen“.

Überblick über die Mitigant Cloud Attack Emulation (CAE)

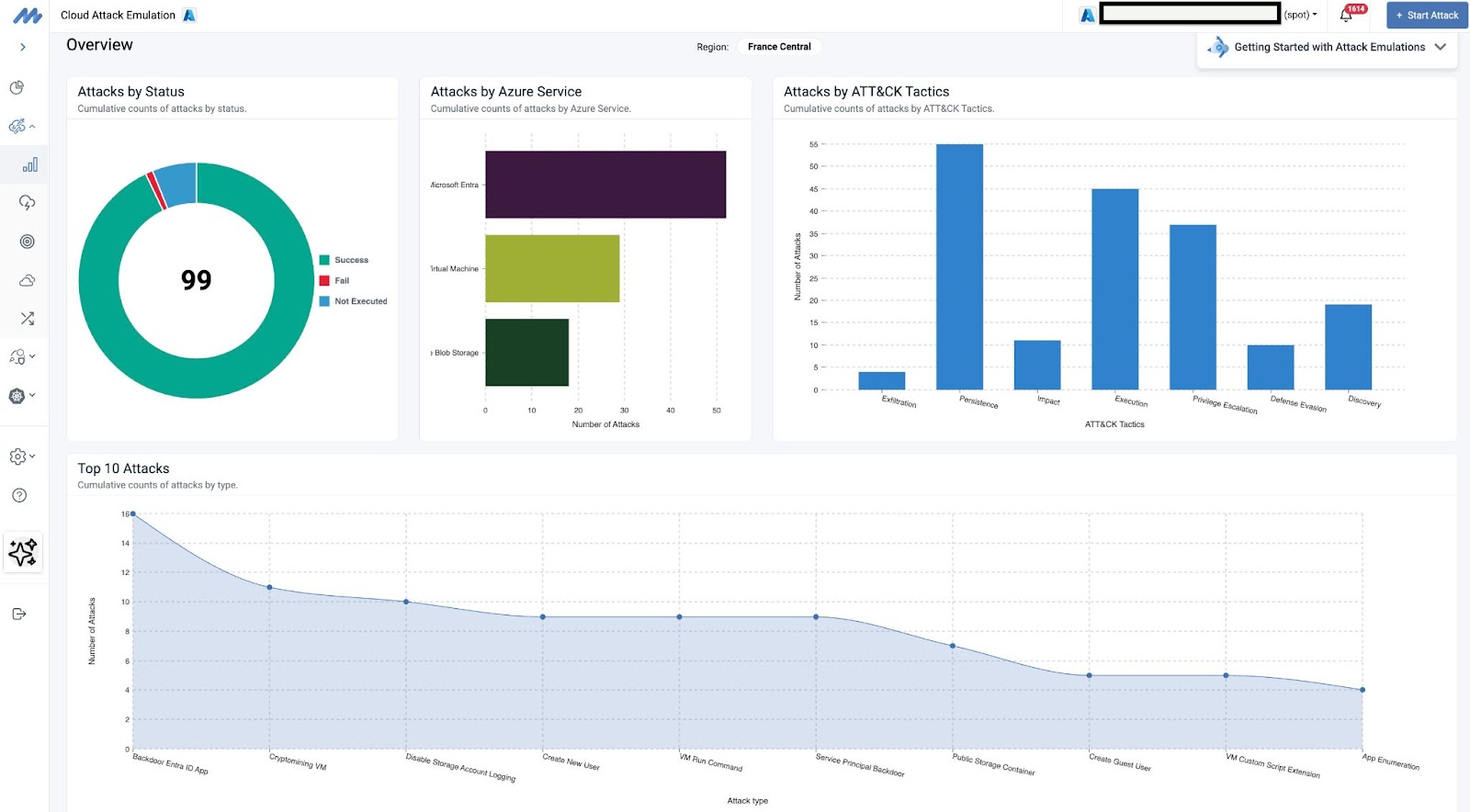

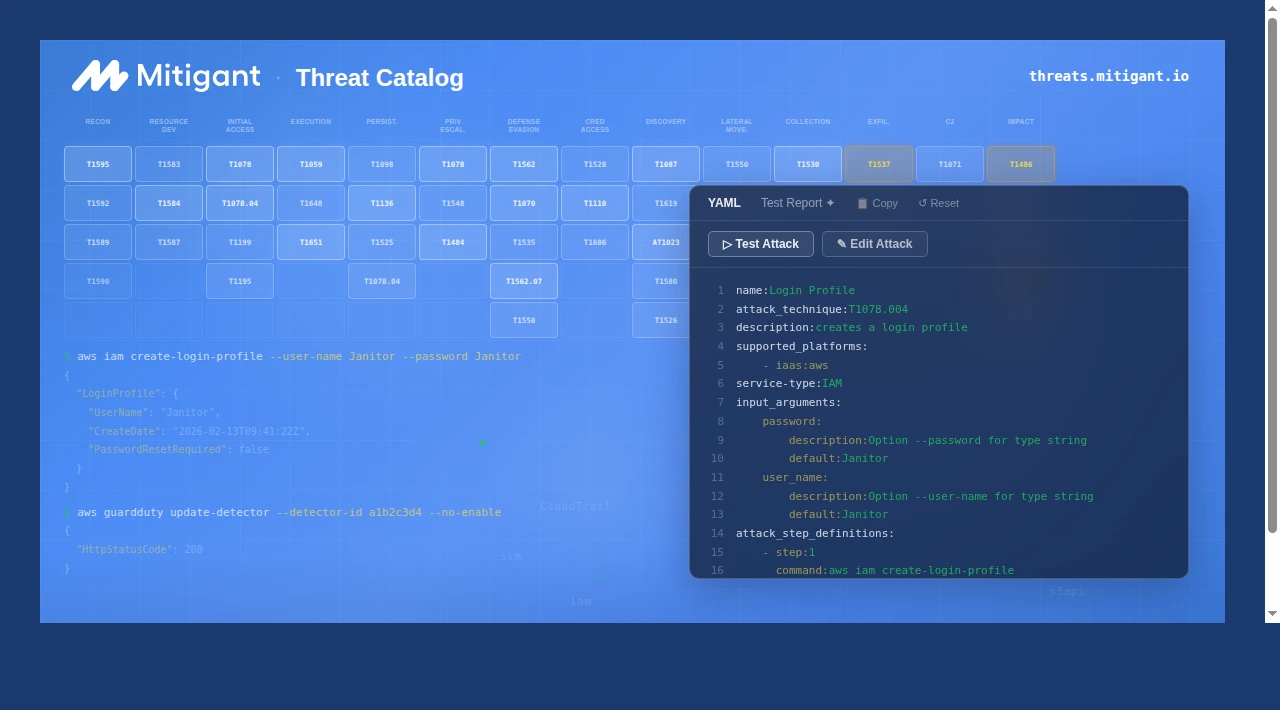

Mitigant CAE, eine Cloud-native, agentenlose Plattform zur Emulation von Gegnern, steht in der Kategorie Cybersicherheit an vorderster Front Validierung kontradiktorischer Risiken (AEV), kürzlich von Gartner eingeführt. AEV kombiniert Breach- und Angriffssimulation, automatisiertes Red Teaming und automatisierte Penetrationstests in einem einzigen Produkt, sodass Sicherheitsteams die dynamische Bedrohungslandschaft schnell bewältigen können. Mit Mitigant CAE, Sicherheitsteams kann sicher und effizient Emulieren Sie ausgeklügelte Angriffe und spiegeln dabei die Taktiken, Techniken und Verfahren (TTPs) realer Bedrohungsakteure wider — ein einzigartiges Merkmal, das das Unternehmen in der Branche auszeichnet.

Milderndes CAE entspricht dem Industriestandard Frameworks wie MITRE ATT&CK und MITRE ATLAS, die einen strukturierten Ansatz zur Simulation verschiedener Angriffsszenarien bieten. Durch die Integration von Cyber Threat Intelligence kann CAE spezifische TTPs von Bedrohungsakteuren emulieren, sodass Sicherheitsteams ein realistisches Verständnis davon erhalten, wie ihre Cloud-Umgebung angegriffen werden könnte. Darüber hinaus bietet Mitigant CAE eine leistungsstarke API für eine nahtlose Integration in Detection-as-Code über die Attack-as-Code-Funktion, die automatisierte und wiederholbare Angriffssimulationen ermöglicht. Angriffe können auch einfach über die Mitigant-Benutzeroberfläche gestartet werden, entweder sofort oder für einen späteren Zeitpunkt geplant, was eine beispiellose Flexibilität bietet.

Kombination von Sentinel und Mitigant CAE

Sentinel bietet zwar die Erkennungsfunktionen, aber wie stellen Sie sicher, dass Ihre Abwehrmaßnahmen gegen die neuesten Angriffstechniken wirklich wirksam sind? An dieser Stelle kommt die Mitigant Cloud Attack Emulation (CAE) ins Spiel. Mitigant CAE ist eine branchenführende, agentenlose Plattform zur Emulation von Gegnern, die speziell für Cloud-native Infrastrukturen entwickelt wurde. Sie ermöglicht es Sicherheitsteams, ausgeklügelte Angriffe sicher und effizient zu emulieren, wobei sie die Taktiken, Techniken und Verfahren (TTPs) realer Bedrohungsakteure widerspiegelt.

Die wahre Stärke dieser ultimativen Kombination liegt in der nahtlosen Integration zwischen Sentinel und Mitigant CAE. Die Erkennungsregeln von Sentinel, ausgedrückt in Kusto Query Language (KQL), bieten robuste Funktionen für die Suche und Analyse von Protokollen wie Azure Activity Logs. SOC-Teams haben jedoch häufig mit der Übermüdung von Warnmeldungen zu kämpfen, weshalb die Optimierung von Regeln zu einer unabdingbaren Aufgabe wird.

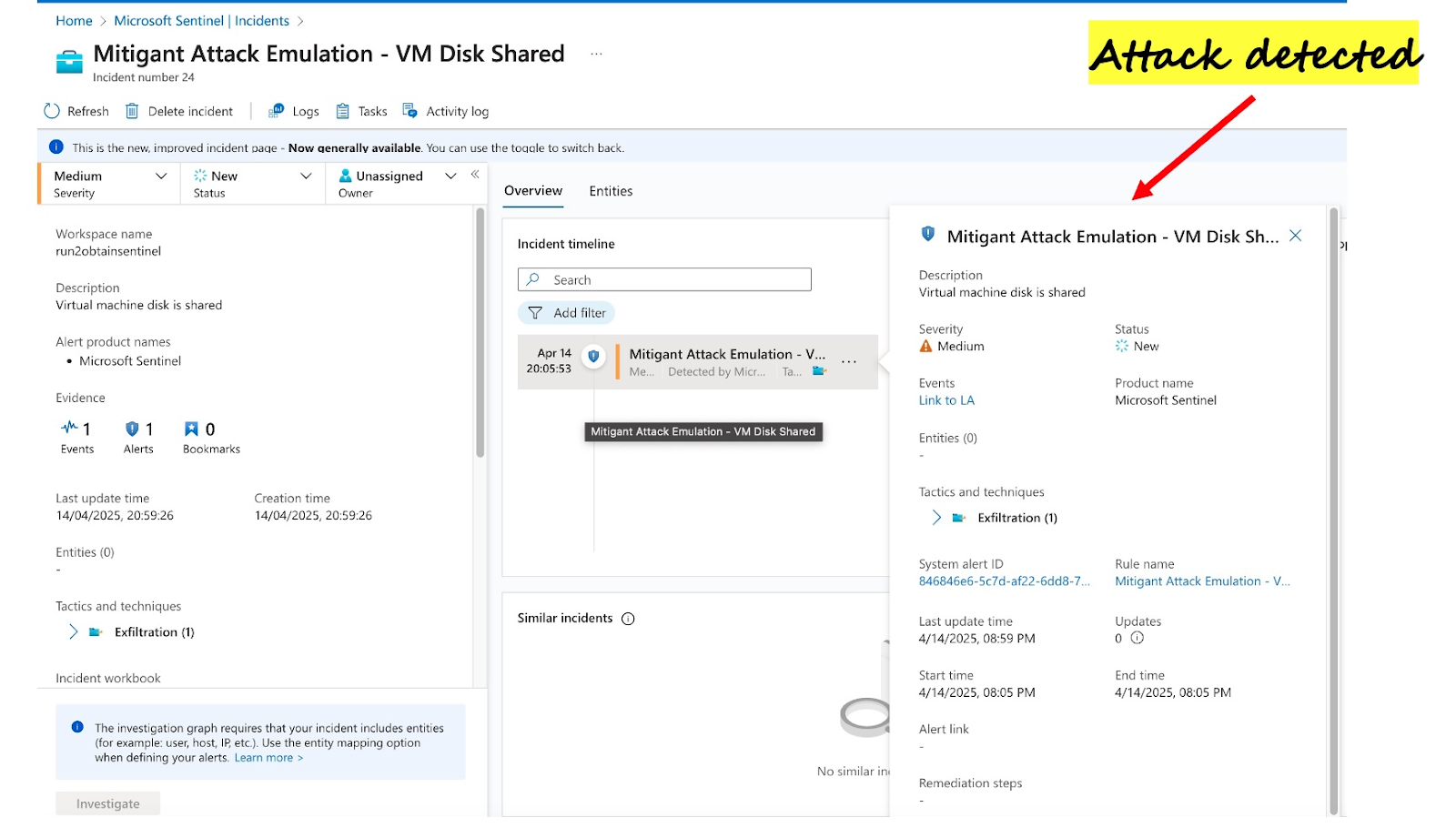

Sentinel bietet zwar einige sofort einsatzbereite Erkennungsregeln (OOTB), wie z. B. „User Assigned New Privileged Role“, aber die Anzahl dieser OOTB-Regeln (weniger als 30) reicht oft nicht aus, um eine umfassende Angriffserkennung zu ermöglichen. Dadurch entstehen kritische Lücken in der Abwehr eines Unternehmens. So gibt es beispielsweise keine OOTB-Sentinel-Regel zur Erkennung einer böswilligen VM-Festplattenexfiltration, einem Angriff, der zu erheblichen Datenschutzverletzungen führen kann. Ebenso erfordert die Erkennung der Entstehung bösartiger VMs für Aktivitäten wie Krypto-Mining häufig eine benutzerdefinierte Erkennungslogik.

Erwartungsgemäß sind die SOC-Teams für das Hinzufügen von Erkennungsregeln verantwortlich. Diese Regeln müssen jedoch auf ihre Wirksamkeit getestet werden. Dies ist ein iterativer Prozess, der bei unsachgemäßer Handhabung zu Warnmeldungen und Fehlalarmen führen kann. Hier kommt die ultimative Kombination ins Spiel, die einen umfassenden Ansatz für Erkennung und Reaktion bietet.

Schauen wir uns ein paar praktische Beispiele an, bei denen Nehant CAE verwendet wird, um Angriffsmöglichkeiten und Sicherheitslücken in einem Azure-Abonnement zu identifizieren. Wir zeigen, wie wir KQL verwenden, um Erkennungsregeln für die Behebung dieser Ergebnisse zu erstellen.

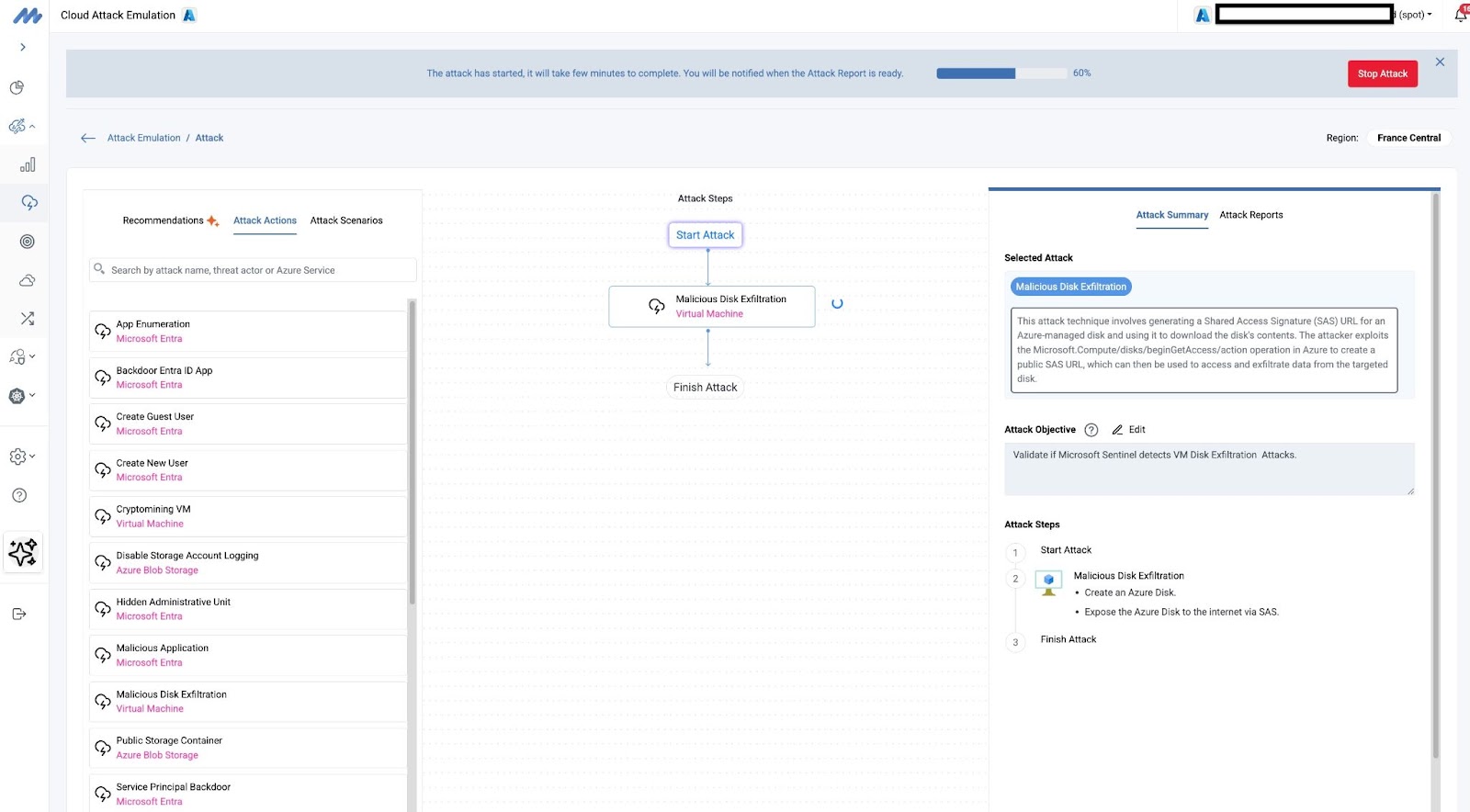

Beispielszenario 01: Erkennung des Angriffs „VM Disk Exfiltration“

Ein häufig von Angreifern verwendeter Angriffsvektor ist die „Festplattenexfiltration“ von virtuellen Maschinen, die es ihnen ermöglicht, die VM-Festplatte mithilfe von gemeinsam nutzbaren Links, die über Azure Shared Access Signature implementiert sind, gemeinsam zu nutzen. Dieser Angriff fällt unter MITRE ATT&CK Technik T1048 (Exfiltration über Webservice). Diese Technik wird von Angreifern genutzt, um VM-Festplatten zur weiteren böswilligen Untersuchung an Standorte innerhalb oder außerhalb der Azure-Cloud zu exfiltrieren. In Wirklichkeit missbraucht dieser Angriff die Funktion zur gemeinsamen Nutzung von Festplatten, die für harmlose Anwendungsfälle, z. B. Backups, bereitgestellt wird.

Interessanterweise gibt es im Standard-Sentinel-Inhaltspaket keine Analyseregel zur Erkennung dieses Angriffs. Daher haben wir dafür eine entsprechende Regel mit KQL implementiert. Wie in Abbildung 06 zu sehen ist, identifiziert die Regel den Angriff genau (ausgeführt mit Mitigant CAE — Abbildung 05). Dies ist auch im Sentinel-Dashboard sichtbar, wie in Abbildung 07 dargestellt.

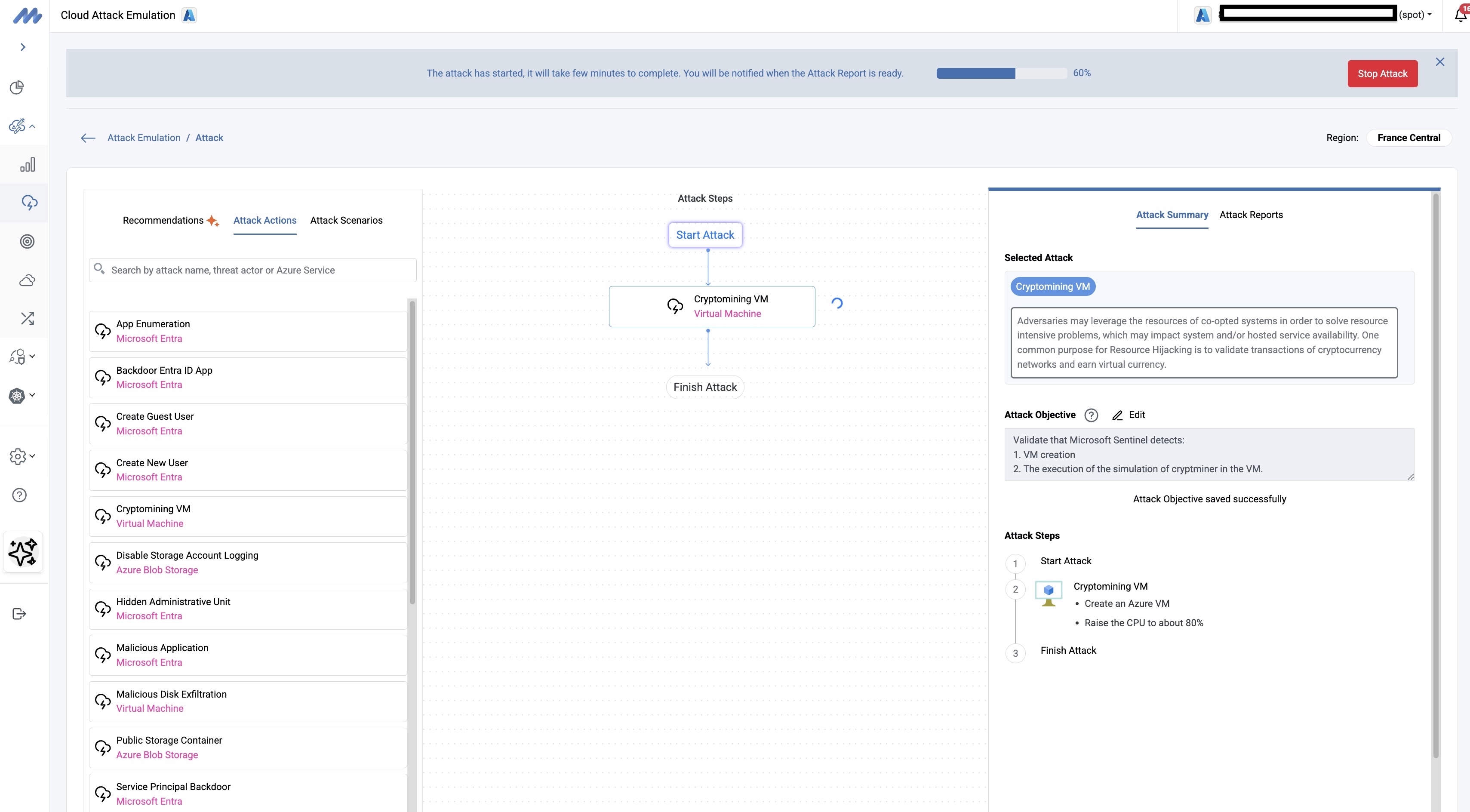

Beispielszenario 02: Erkennung bösartiger „VM Creation“ -Ereignisse

Raffinierte Cyberkriminelle, z. B. APTs, entwickeln mit größerer Wahrscheinlichkeit virtuelle Maschinen, da sie so Platz haben, unentdeckt zu bleiben und Angriffe zu koordinieren, um tiefer in die kompromittierte Umgebung vorzudringen. Diese Schurke VMs bieten einen Unterschlupf, der als Kommando- und Kontrollpunkt für Angreifer dienen könnte.

Rogue-VMs werden häufig von Angreifern verwendet, um Exploits von ihrer Basis in die kompromittierte Umgebung zu importieren. Darüber hinaus können Angreifer die kompromittierte Umgebung leicht von den bösartigen VMs aus genau überwachen, was ein besseres Verständnis der Netzwerkarchitektur, der Abwehrmaßnahmen usw. des Opfers ermöglicht. Angreifer nutzten diese Technik in jüngster Angriff gegen das MITRE Research Center, das die betrügerischen VMs sogar nach der internen Benennungskonvention benennt, um der Entdeckung weiter zu entgehen.

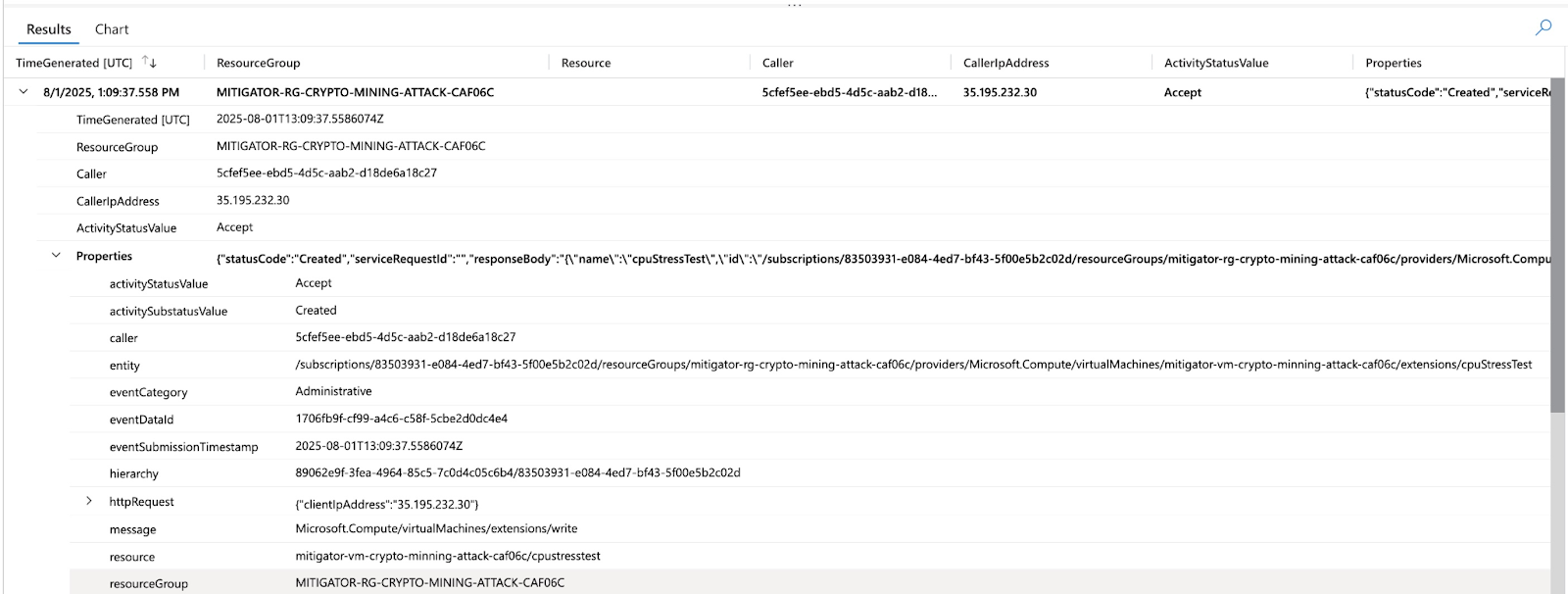

Die meisten Sicherheitsteams neigen jedoch dazu, Ereignisse zur VM-Erstellung abzuweisen, da sie viel Lärm verursachen; die meisten VM-Erstellungsereignisse sind routinemäßig. Anstatt diese Ereignisse abzulehnen, ist es klüger, clevere Erkennungsregeln zu implementieren, mit denen Ereignisse bei der Erstellung virtueller Maschinen, die vom Grundverhalten abweichen, ausfindig gemacht werden können. Abbildung 08 zeigt die Ausführung des Cryptomining-Angriffs mithilfe von Mitigant CAE. Zur Durchführung des Angriffs wird eine neue virtuelle Maschine gestartet. Dazu gehört auch die Ausführung eines CLI-Befehls mithilfe der Windows Script Extension. Dieser Angriff wird jedoch aufgrund der Regel erkannt, die wir in Sentinel mithilfe des KQL in Abbildung 10 implementiert haben. Die Warnung, die auf den Angriff hinweist, wird im Sentinel-Dashboard angezeigt — Abbildung 09.

Kombination von Sentinel mit Mitigant CAE: Vorteile

Es gibt mehrere Vorteile, die Sicherheitsteams aus der Kombination von Sentinel mit Mitigant CAE ziehen können. Lassen Sie uns einige dieser Vorteile besprechen.

Optimieren Sie den Aufwand für die Erkennungstechnik

Die Bedrohungslandschaft entwickelt sich rasant, und die im Sentinel-Inhaltspaket enthaltenen Analyseregeln reichen bei weitem nicht aus, um Unternehmen zu schützen. Letztlich müssen die SOC-Teams, insbesondere die Erkennungstechniker, Regeln erstellen, die kontextuell zu ihren Anwendungsfällen passen. Solche Regeln müssen auf ihre Wirksamkeit getestet werden, und dies kann mithilfe von Mitigant CAE erreicht werden.

Durch die Bereitstellung einer strukturierten und automatisierten Methode zum Testen und Validieren der Erkennungslogik optimiert die Kombination den gesamten Lebenszyklus der Erkennungstechnik. Sicherheitsingenieure können ihre KQL-Abfragen schnell wiederholen und so sicherstellen, dass sie bei der Identifizierung von Bedrohungen praktisch und effizient sind. CAE kann abmildernd sein genutzt, um zu verbessern und zu reifen technische Erkennungsfunktionen, indem sie in den Detection Engineering Development Lifecycle integriert werden.

Darüber hinaus können Sicherheitsteams durch die Emulation bestimmter Angriffe, die nicht durch OOTB-Regeln abgedeckt sind (wie die Exfiltration von VM-Festplatten oder die Erkennung nicht autorisierter virtueller Maschinen), sofort Lücken in ihren Sentinel-Erkennungen erkennen. Anschließend können sie benutzerdefinierte KQL-Abfragen erstellen und optimieren, um diese zuvor schwer fassbaren Bedrohungen effektiv zu erkennen. Mitigant CAE liefert die realen Angriffsdaten, die zur Validierung und Optimierung dieser benutzerdefinierten Regeln erforderlich sind, und stellt sicher, dass sie genaue und umsetzbare Warnungen generieren.

Reduzieren Sie die Alarmmüdigkeit

Durch die kontinuierliche Validierung und Verfeinerung der Erkennungsregeln mithilfe von CAE können SOC-Teams die Anzahl falsch positiver und irrelevanter Warnungen erheblich reduzieren. Dadurch können sie sich auf echte Bedrohungen konzentrieren, was zu einer Verringerung der Übermüdung durch Warnmeldungen und einer Steigerung der betrieblichen Effizienz führt.

Optimiertes Teaming in Rot/Violett

Die Azure Security Controls empfehlen regelmäßige Teaming-Übungen in Rot/Violett, einschließlich Penetrationstests (ASB 11.1). Mitigant CAE vereinfacht diese Empfehlung, da keine komplexen Angriffsskripte mehr verwaltet werden müssen, sodass Teams mit Rot/Violett-Technologie (einschließlich Ingenieurteams ohne tiefgreifende technische Offensivkenntnisse) mühelos ausgeklügelte Angriffe starten können. Darüber hinaus liefert Mitigant CAE Evidenzdaten für weitere Analysen und Anweisungen zur Behebung identifizierter Lücken.

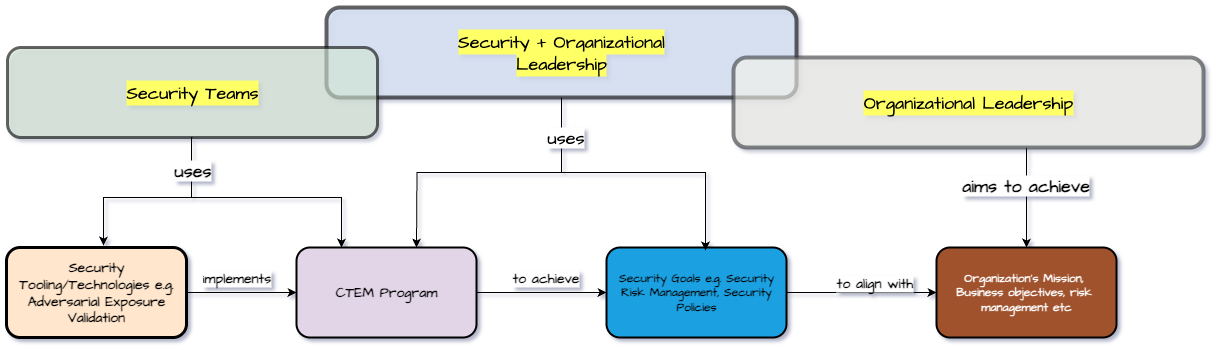

Operationalisierung von CTEM und bedrohungsinformierter Verteidigung

Viele Sicherheitsteams verschwenden wertvolle Zeit damit, Sicherheitslücken auf der Grundlage von CVSS-Werten und anderen Vanity-Metriken nachzujagen. Solche Sicherheitslücken sind jedoch zu umfangreich, um sie zu beheben, und führen oft zu begrenzten Sicherheitsergebnissen. Ein effizienterer Ansatz besteht in der Nutzung von CTEM und Threat-Informed Defense. CTEM hat einen fünfstufigen Prozess. Eine ausführliche Erläuterung dieser Schritte finden Sie in unserem vorheriger Blogbeitrag. Am wichtigsten ist, dass Mitigant CAE drei Schritte umfasst: Priorisierung, Validierung und Mobilisierung. Darüber hinaus ermöglicht Mitigant CAE die Operationalisierung von Bedrohungsinformierte Verteidigung; SOC-Teams können die Wirksamkeit von Abwehrmaßnahmen, einschließlich Cyber Threat Intelligence, problemlos überprüfen.

Optimieren Sie die Bedrohungssuche

Mitigant CAE unterstützt Bedrohungsjäger, indem es einen Mechanismus zur einfachen Erstellung und Validierung von Hypothesen bereitstellt. Durch die Emulation spezifischer Angriffs-TTPs können Jäger in ihren Sentinel-Protokollen aktiv nach Hinweisen auf diese Angriffe suchen, ihre Jagdanfragen validieren und ihre Fähigkeit verbessern, heimliche Bedrohungen aufzudecken.

Ermöglichen Sie effektive Cloud-Erkennung und Reaktion

Die Integration von Microsoft Azure Sentinel und Mitigant CAE stellt einen Paradigmenwechsel in der Cloud-Sicherheit dar. Es geht über die reaktive Reaktion auf Vorfälle hinaus und bietet eine proaktive Sicherheitsstrategie, die es Unternehmen ermöglicht, ihre Abwehrmaßnahmen gegen sich entwickelnde Bedrohungen kontinuierlich zu validieren. Durch die Kombination der robusten SIEM-Funktionen von Sentinel mit der ausgeklügelten Angriffsemulation von Mitigant CAE können Sicherheitsteams die Effektivität der Sicherheit auf verschiedene Weise verbessern.

Diese ultimative Kombination bietet eine leistungsstarke Lösung, mit der Sie Ihre Erkennungsfunktionen weiterentwickeln und letztendlich Ihre kritischen Cloud-Ressourcen schützen können. Erkennen Sie nicht nur Bedrohungen, sondern überprüfen Sie aktiv, ob Sie dazu in der Lage sind. Melde dich an Testen Sie Mitigant CAE noch heute kostenlos und erleben Sie die ultimative Kombination für Cloud-Sicherheit.

.png)